martes, 22 de noviembre de 2011

lunes, 21 de noviembre de 2011

miércoles, 16 de noviembre de 2011

Evaluacion de Informatica

Integrantes: Federico Matina y Ezequiel Torrado.

1) ¿Qué cosas tengo que tener en cuenta para que mi computadora funcione bien?

∙ Tener un Anti Virus.

∙ Actualizar la computadora.

∙ Llamar a un técnico de computadoras cada ves de que esta este andando diferente a la forma en que anda siempre.

∙ Cuidar la computadora de sitios Web que contengan virus.

∙ No descargar muchos archivos ejecutables.

Explicación: Cuidar la computadora para el buen funcionamiento de esta.

2) Armar un cuadro con 2 columnas y 5 filas.

3) Tema libre.

Spyware: Es un programa de categoría malware que funciona en una computadora que se utiliza para juntar información sobre las actividades realizadas en este (se utiliza mas que nada para juntar información de un usuario y luego mandarla a una empresa publicitaria o a otra organización interesada pero también es utilizada por los policías para juntar información contra sospechosos).

Keylogger: Este se encarga de registrar las pulsaciones realizadas sobre el teclado para que luego por Ej. Un usuario pueda tener acceso a contraseñas importantes.

1) ¿Qué cosas tengo que tener en cuenta para que mi computadora funcione bien?

∙ Tener un Anti Virus.

∙ Actualizar la computadora.

∙ Llamar a un técnico de computadoras cada ves de que esta este andando diferente a la forma en que anda siempre.

∙ Cuidar la computadora de sitios Web que contengan virus.

∙ No descargar muchos archivos ejecutables.

Explicación: Cuidar la computadora para el buen funcionamiento de esta.

2) Armar un cuadro con 2 columnas y 5 filas.

3) Tema libre.

Spyware: Es un programa de categoría malware que funciona en una computadora que se utiliza para juntar información sobre las actividades realizadas en este (se utiliza mas que nada para juntar información de un usuario y luego mandarla a una empresa publicitaria o a otra organización interesada pero también es utilizada por los policías para juntar información contra sospechosos).

Keylogger: Este se encarga de registrar las pulsaciones realizadas sobre el teclado para que luego por Ej. Un usuario pueda tener acceso a contraseñas importantes.

lunes, 12 de septiembre de 2011

Virus, ¿Qué son?

En este video muestra como un virus en una pc comienza a destruir los archivos y demas, reproduciendose entre ellos hasta romper la computadora, es decir (programa maligno que se autoreproduce y actua por si solo).

Pérdida de la privacidad inducida

En este video habla sobre la perdida de la privacidad inducida, a veces pueden entrar virus que te sacan la contraseña y por ejemplo enviarla a internet para que otros usuarios puedan entrar.

Cuida Tu Imagen Online (presentación)

En este video dcie que debemos cuidar nuestra imagen online ya que por ejemplo: nos pueden sacar una foto intima y subirla a las redes sociales.

Lo que publiques sobre ti puede crearte problemas o molestar a otros

En este video dice que hay que tener precaucion en la cosas que subis a las redes sociales ya que pueden afectarte a vos o a otras personas como por ejemplo lo que pasa en el video

Grooming, ¿Qué es?

Este video habla sobre los usuarios que atravez de los distintos tipos de chat se hacen pasar por otras personas y luego engañan al buen usuario para conoserce en algun lugar y luego como decia el video conseguir por ejemplo concesiones sexuales

Ciberbullying, ¿Qué es?

En este video dice que ciberbullyng es cuando te mandan un mensaje y burlarte de vos escribir amenazas etc

Troyanos, ¿Qué son?

En este video dice que los troyanosson programas maliciosos que permiten el acceso a usuarios externos y luego por ejemplo tener acceso a contaseñas inportantes

¿Que es phishing ?

En este video dice que phishing son aquellas parsonas que intentan ilegalmente obtener tu informacion y dice que para evitar esto hay que tener buenos antivirus utlilizar paginas de internet que tengan el icono del candado o que sea https la s de segura todo lo posible para no ser engañado y que cualquier persona tenga tus datos de tarjetas de cresito y demas

miércoles, 7 de septiembre de 2011

martes, 6 de septiembre de 2011

¿Que es un Virus?

En este video dice que un virus es un programa que al momento de su jecucion altera el normal habitual funcionamiento de nuestra computadora, dice que hay distintos tipos de virus como los virus residentes, de accion directa, de sobre escritura, de arranque, de macro y virus de fichero y tambien dice que los programadores de estos virus algunos lo hacen como hobi otros como modo de prclamacion, etc.

¿Que es Spyware?

En este video dice que spyware es un programa que espia tus comportamientos en internet y tus datos

miércoles, 31 de agosto de 2011

Spyware

Es un programa, que funciona dentro de la categoría malware, que se instala furtivamente en un ordenador para recopilar información sobre las actividades realizadas en éste. La función más común que tienen estos programas es la de recopilar información sobre el usuario y distribuirlo a empresas publicitarias u otras organizaciones interesadas, pero también se han empleado en organismos oficiales para recopilar información contra sospechosos de delitos, como en el caso de la piratería de software.

Keylogger:

Es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.

Suele usarse como malware del tipo daemon, permitiendo que otros usuarios tengan acceso a contraseñas importantes.

Phishing:

es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). El estafador, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica.

Sniffer:

Es algo común que, por topología de red y necesidad material, el medio de transmisión (cable coaxial, cable de par trenzado, fibra óptica, etc.) sea compartido por varias computadoras y dispositivos de red, lo que hace posible que un ordenador capture las tramas de información no destinadas a él. Para conseguir esto el analizador pone la tarjeta de red en un estado conocido como "modo promiscuo" en el cual en la capa de enlace de datos no son descartadas las tramas no destinadas a la dirección MAC de la tarjeta.Es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.

Suele usarse como malware del tipo daemon, permitiendo que otros usuarios tengan acceso a contraseñas importantes.

miércoles, 17 de agosto de 2011

Malware

También llamado badware, código maligno, software malicioso o software malintencionado es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto.[1] El término virus informático es utilizado en muchas ocasiones de forma incorrecta para referirse a todos los tipos de malware, incluyendo los verdaderos virus.

Adware:

Un programa de clase adware es cualquier programa que automáticamente se ejecuta, muestra o baja publicidad web al computador después de instalar el programa o mientras se está utilizando la aplicación.

Virus Informatico

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un ordenador, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad

Virus Troyano:

En informática, se denomina troyano a un software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo pero al ejecutarlo ocasiona daños. El término troyano proviene de la historia del caballo de Troya mencionado en la Odisea de Homero.Los troyanos pueden realizar diferentes tareas, pero, en la mayoría de los casos crean una puerta trasera , que permite la administración remota a un usuario no autorizado. Un troyano no es estrictamente un virus informático, y la principal diferencia es que los troyanos no propagan la infección a otros sistemas por sí mismos.

Virus Gusano:

Tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

Tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

Virus Hoax:

Los hoax no son virus ni tienen capacidad de reproducirse por si solos. Son mensajes de contenido falso que incitan al usuario a hacer copias y enviarla a sus contactos. Suelen apelar a los sentimientos morales ("Ayuda a un niño enfermo de cáncer") o al espíritu de solidaridad ("Aviso de un nuevo virus peligrosísimo") y, en cualquier caso, tratan de aprovecharse de la falta de experiencia de los internautas novatos.

Al igual de los hoax, no son virus, pero son molestos, un ejemplo: una página pornográfica que se mueve de un lado a otro, y si se le llega a dar a errar es posible que salga una ventana que diga: OMFG!! No se puede cerrar!

Virus Bomba:

Es una parte de código insertada intencionalmente en un programa informático que permanece oculto hasta cumplirse una o más condiciones preprogramadas, en ese momento se ejecuta una acción maliciosa. Por ejemplo, un programador puede ocultar una pieza de código que comience a borrar archivos cuando sea despedido de la compañía (en un disparador de base de datos (trigger) que se dispare al cambiar la condición de trabajador activo del programador).

Virus De Programa:

Comúnmente infectan archivos con extensiones .EXE, .COM, .OVL, .DRV, .BIN, .DLL, y .SYS., los dos primeros son atacados más frecuentemente por que se utilizan mas.

Es una parte de código insertada intencionalmente en un programa informático que permanece oculto hasta cumplirse una o más condiciones preprogramadas, en ese momento se ejecuta una acción maliciosa. Por ejemplo, un programador puede ocultar una pieza de código que comience a borrar archivos cuando sea despedido de la compañía (en un disparador de base de datos (trigger) que se dispare al cambiar la condición de trabajador activo del programador).

Virus De Programa:

Comúnmente infectan archivos con extensiones .EXE, .COM, .OVL, .DRV, .BIN, .DLL, y .SYS., los dos primeros son atacados más frecuentemente por que se utilizan mas.

miércoles, 10 de agosto de 2011

Topologia de Malla

En una topología en malla, cada dispositivo tiene un enlace punto a punto y dedicado con cualquier otro dispositivo. El término dedicado significa que el enlace conduce el tráfico únicamente entre los dos dispositivos que conecta.

Topologia de Estrella

En la topología en estrella cada dispositivo solamente tiene un enlace punto a punto dedicado con el controlador central, habitualmente llamado concentrador. Los dispositivos no están directamente enlazados entre sí.

A diferencia de la topología en malla, la topología en estrella no permite el tráfico directo de dispositivos. El controlador actúa como un intercambiador: si un dispositivo quiere enviar datos a otro, envía los datos al controlador, que los retransmite al dispositivo final.Una topología en estrella es más barata que una topología en malla. En una red de estrella, cada dispositivo necesita solamente un enlace y un puerto de entrada/salida para conectarse a cualquier número de dispositivos.

Este factor hace que también sea más fácil de instalar y reconfigurar. Además, es necesario instalar menos cables, y la conexión, desconexión y traslado de dispositivos afecta solamente a una conexión: la que existe entre el dispositivo y el concentrador.

A diferencia de la topología en malla, la topología en estrella no permite el tráfico directo de dispositivos. El controlador actúa como un intercambiador: si un dispositivo quiere enviar datos a otro, envía los datos al controlador, que los retransmite al dispositivo final.Una topología en estrella es más barata que una topología en malla. En una red de estrella, cada dispositivo necesita solamente un enlace y un puerto de entrada/salida para conectarse a cualquier número de dispositivos.

Este factor hace que también sea más fácil de instalar y reconfigurar. Además, es necesario instalar menos cables, y la conexión, desconexión y traslado de dispositivos afecta solamente a una conexión: la que existe entre el dispositivo y el concentrador.

Topologia en Arbol

La topología en árbol es una variante de la de estrella. Como en la estrella, los nodos del árbol están conectados a un concentrador central que controla el tráfico de la red. Sin embargo, no todos los dispositivos se conectan directamente al concentrador central. La mayoría de los dispositivos se conectan a un concentrador secundario que, a su vez, se conecta al concentrador central.

El controlador central del árbol es un concentrador activo. Un concentrador activo contiene un repetidor, es decir, un dispositivo hardware que regenera los patrones de bits recibidos antes de retransmitidos.

Retransmitir las señales de esta forma amplifica su potencia e incrementa la distancia a la que puede viajar la señal. Los concentradores secundarios pueden ser activos o pasivos. Un concentrador pasivo proporciona solamente una conexión física entre los dispositivos conectados.

El controlador central del árbol es un concentrador activo. Un concentrador activo contiene un repetidor, es decir, un dispositivo hardware que regenera los patrones de bits recibidos antes de retransmitidos.

Retransmitir las señales de esta forma amplifica su potencia e incrementa la distancia a la que puede viajar la señal. Los concentradores secundarios pueden ser activos o pasivos. Un concentrador pasivo proporciona solamente una conexión física entre los dispositivos conectados.

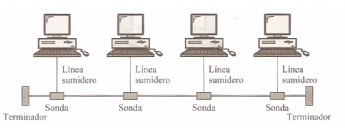

Topologia en Bus

Una topología de bus es multipunto. Un cable largo actúa como una red troncal que conecta todos los dispositivos en la red.

Los nodos se conectan al bus mediante cables de conexión (latiguillos) y sondas. Un cable de conexión es una conexión que va desde el dispositivo al cable principal. Una sonda es un conector que, o bien se conecta al cable principal, o se pincha en el cable para crear un contacto con el núcleo metálico.

Entre las ventajas de la topología de bus se incluye la sencillez de instalación. El cable troncal puede tenderse por el camino más eficiente y, después, los nodos se pueden conectar al mismo mediante líneas de conexión de longitud variable. De esta forma se puede conseguir que un bus use menos cable que una malla, una estrella o una topología en árbol.

Entre las ventajas de la topología de bus se incluye la sencillez de instalación. El cable troncal puede tenderse por el camino más eficiente y, después, los nodos se pueden conectar al mismo mediante líneas de conexión de longitud variable. De esta forma se puede conseguir que un bus use menos cable que una malla, una estrella o una topología en árbol.

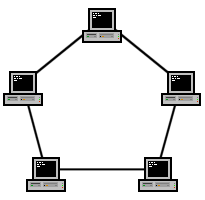

Topologia en Anillo

En una topología en anillo cada dispositivo tiene una línea de conexión dedicada y punto a punto solamente con los dos dispositivos que están a sus lados. La señal pasa a lo largo del anillo en una dirección, o de dispositivo a dispositivo, hasta que alcanza su destino. Cada dispositivo del anillo incorpora un repetidor.

Un anillo es relativamente fácil de instalar y reconfigurar. Cada dispositivo está enlazado solamente a sus vecinos inmediatos (bien físicos o lógicos). Para añadir o quitar dispositivos, solamente hay que mover dos conexiones.

Las únicas restricciones están relacionadas con aspectos del medio físico y el tráfico (máxima longitud del anillo y número de dispositivos). Además, los fallos se pueden aislar de forma sencilla. Generalmente, en un anillo hay una señal en circulación continuamente.

Las únicas restricciones están relacionadas con aspectos del medio físico y el tráfico (máxima longitud del anillo y número de dispositivos). Además, los fallos se pueden aislar de forma sencilla. Generalmente, en un anillo hay una señal en circulación continuamente.

miércoles, 22 de junio de 2011

FIREWALL

Es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas. Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios.

PROXY

Un proxy, en una red informática, es un programa o dispositivo que realiza una acción en representación de otro, esto es, si una hipotética máquina a solicita un recurso a una c, lo hará mediante una petición a b; C entonces no sabrá que la petición procedió originalmente de a. Su finalidad más habitual es la de servidor proxy, que sirve para permitir el acceso a Internet a todos los equipos de una organización cuando sólo se puede disponer de un único equipo conectado, esto es, una única dirección IP.

WAN

Una red de área amplia, con frecuencia denominada WAN, acrónimo de la expresión en idioma inglés wide area network, es un tipo de red de computadoras capaz de cubrir distancias desde unos 100 hasta unos 1000 km, proveyendo de servicio a un país o un continente. Un ejemplo de este tipo de redes sería RedIRIS, Internet o cualquier red en la cual no estén en un mismo edificio todos sus miembros (sobre la distancia hay discusión posible).

Muchas WAN son construidas por y para una organización o empresa particular y son de uso privado, otras son construidas por los proveedores de internet (ISP) para proveer de conexión a sus clientes.

Muchas WAN son construidas por y para una organización o empresa particular y son de uso privado, otras son construidas por los proveedores de internet (ISP) para proveer de conexión a sus clientes.

HUB

Un hub es un equipo de redes que permite conectar entre sí otros equipos o dispositivos retransmitiendo los paquetes de datos desde cualquiera de ellos hacia todos los demás.

LAN

Una red de área local, red local o LAN es la interconexión de varias computadoras y periféricos. Su extensión está limitada físicamente a un edificio o a un entorno de 200 metros, con repetidores podría llegar a la distancia de un campo de 1 kilómetro. Su aplicación más extendida es la interconexión de computadoras personales y estaciones de trabajo en oficinas, fábricas, etc.

miércoles, 15 de junio de 2011

SWITCH

Dispositivo digital de logica de interconexion de redes.

Su funcion es interconectar dos o mas segmentos de red

Su funcion es interconectar dos o mas segmentos de red

ROUTER

Dispositivo de hareware para interconexion de red de ordenadores que operan la capa tres.Este permite asegurar el enrutamiento de paquetes o de terminar la ruta que debe tomar el paquete de datos.

PIN O PING

Comprueba el estado de la conexion con uno o varios equipos remotos por medio de los paquetes de silicitud.

IP

.Este artículo trata sobre el número de identificación de red. Para otros usos de este término, véase IP. Una dirección IP es una etiqueta numérica que identifica, de manera lógica y jerárquica, a un interfaz (elemento de comunicación/conexión) de un dispositivo (habitualmente una computadora) dentro de una red que utilice el protocolo IP (Internet Protocol), que corresponde al nivel de red del protocolo TCP/IP

UDP

Protocolo del nivel de transporte basado en el intercambio de datagramas. Permite el envio de datagramas a traves de la red sin que se haya establecdo previamente una conexion.

TCP

Es uno de los principales protocolos de la capa de transporte del modelo TCP/IP. En el nivel de aplicación, posibilita la administración de datos que vienen del nivel más bajo del modelo, o van hacia él, (es decir, el protocolo IP). Cuando se proporcionan los datos al protocolo IP, los agrupa en datagramas IP, fijando el campo del protocolo en 6 (para que sepa con anticipación que el protocolo es TCP). TCP es un protocolo orientado a conexión, es decir, que permite que dos máquinas que están comunicadas controlen el estado de la transmisión.

martes, 14 de junio de 2011

viernes, 3 de junio de 2011

Que es WWW

Es un conjunto de servicios basados en hipermedios, ofrecidos en todo el mundo a través de Internet, se lo llama WWW (World Wide Web - Telaraña de Cobertura Mundial). No existe un centro que administre esta red de información, sino más bien está constituida por muchos servicios distintos.

El Ordenador 1 (Preguntas)

1) ¿Qué código binario conoce el ordenador?

2)¿ De qué es responsable los laboratorios Lorenz Libermol y qué ordenador tienen?

3) ¿Desde 1992 qué simulan con los ordenadores?

2)¿ De qué es responsable los laboratorios Lorenz Libermol y qué ordenador tienen?

3) ¿Desde 1992 qué simulan con los ordenadores?

El Ordenador 2 (Preguntas)

1) ¿Para qué se utilizó el ordenador mecánico?

2)¿ Cúal fue el objetivo del ordenador electrónico?

3)¿ Que es el Coloso y qué hacía?

2)¿ Cúal fue el objetivo del ordenador electrónico?

3)¿ Que es el Coloso y qué hacía?

El Ordenador 3 (Preguntas)

1)¿ Gracias a que los ordenadores fueron más pequeños?

2)¿Qué función realizaba el transmisor y con qué lo hacían?

3)¿ Qué era un circuito integrado?

2)¿Qué función realizaba el transmisor y con qué lo hacían?

3)¿ Qué era un circuito integrado?

El Ordenador 4 (Preguntas)

1)¿ En 1981 qué introdujo IBM?

2) ¿En 1984 que introdujo Apple?

3)¿ Qué es Software?

2) ¿En 1984 que introdujo Apple?

3)¿ Qué es Software?

El Ordenador 5 (Preguntas)

1)¿ En 10 años cómo serán los ordenadores?

2) ¿En qué tipo de ordenador está trabajando Hewlett Packard?

3)¿ Cómo serán los futuros ordenadores?

2) ¿En qué tipo de ordenador está trabajando Hewlett Packard?

3)¿ Cómo serán los futuros ordenadores?

El Ordenador 5 (Respuestas)

1) En 10 años los ordenadores no serán objetos que transladamos de un lugar a otro sino que estarán

en nuestras gafas mandando imágenes directamente a nuestra retina.

2) Hewlett Packard está trabajando en un ordenador molecular. El Dr. Stanley Willimas planea usar

moléculas en lugar de unos interruptores eléctricos para hacer funcionar un ordenador.

3) Otras investigadores están trabajando en futuros ordenadores y pueden que se utilice ADN o incluso partículas de cuerpo. Con el poder verdadero de la informática en la siguiente generación el ordenardor pueden que sean modelados según el cerebro humano.

en nuestras gafas mandando imágenes directamente a nuestra retina.

2) Hewlett Packard está trabajando en un ordenador molecular. El Dr. Stanley Willimas planea usar

moléculas en lugar de unos interruptores eléctricos para hacer funcionar un ordenador.

3) Otras investigadores están trabajando en futuros ordenadores y pueden que se utilice ADN o incluso partículas de cuerpo. Con el poder verdadero de la informática en la siguiente generación el ordenardor pueden que sean modelados según el cerebro humano.

El Ordenador 4 (Respuestas)

1) En 1981 IBM introdujo su PC, proporcionando rápido crecimiento del mercado de computadoras personales. El MS_DOS (Microsoft Disk Operating System) fue el software básico lanzado para la PC por

IBM.

2) Apple en 1982 introdujo la primera computadora personal con interfaz gráfico.

3) Un software es todo programa o aplicación programado para realizar tareas específicas.

IBM.

2) Apple en 1982 introdujo la primera computadora personal con interfaz gráfico.

3) Un software es todo programa o aplicación programado para realizar tareas específicas.

El Ordenador 3 (Respuestas)

1) Un circuito integrado (CI) posibilitó la fabricación de varios transitores en un único sustrato de silicio

en el que los cables de interconexión iban soldados.

2) En 1973 Xerox Parc introdujo el primer computador personal orientado al uso individual.

3) El ALTIER fue un microprocesador diseñado en 1975 basado en la CPU Intel 8080 de 8 bits.

en el que los cables de interconexión iban soldados.

2) En 1973 Xerox Parc introdujo el primer computador personal orientado al uso individual.

3) El ALTIER fue un microprocesador diseñado en 1975 basado en la CPU Intel 8080 de 8 bits.

El Ordenador 2 (Respuestas)

1) Los objetivos del primer ordenador electrónico, el enigma, fue ayudar a ganar una guerra mundial.

2) El COLOSO fue el primer ordenador digital totalmente electrónico. Creado por científicos de Bletchley

Park (Londres). En 1943 el coloso incorporaba 1500 válvulas o tubos de vacío. Fue utilizado por los británicos para decodificar los mensajes de radio emitidos por los alemanes.

3) En ENIAC contenía 18000 válvulas de vacío y tenía una velocidad de varios cientos de multiplicaciones

por minuto, pero su programa estaba conectado al procesador y debía ser modificado manualmente. Fue

construído por científicos de la Universidad de Pensilvania (EEUU).

2) El COLOSO fue el primer ordenador digital totalmente electrónico. Creado por científicos de Bletchley

Park (Londres). En 1943 el coloso incorporaba 1500 válvulas o tubos de vacío. Fue utilizado por los británicos para decodificar los mensajes de radio emitidos por los alemanes.

3) En ENIAC contenía 18000 válvulas de vacío y tenía una velocidad de varios cientos de multiplicaciones

por minuto, pero su programa estaba conectado al procesador y debía ser modificado manualmente. Fue

construído por científicos de la Universidad de Pensilvania (EEUU).

El Ordenador 1 (Respuestas)

1) El ordenador conoce el código binario de los unos y ceros. El 1 es encendido y también verdadero y el 0 es apagado y también falso.

2) Los laboratorios tienen el ordenador más rápido del mundo el ASCI WHITE que realiza 12 trillones de cálculos matemáticos por segundo.

Ellos son responsables de cerciorarse de la seguridad y la actuación de las armas nucleares de la Nación.

3) En 1992 G. Bush prohibió las pruebas nucleares bajo tierra y eso hace difícil calcular el arsenal nuclear.Se utilizan los ordenadores para hacer simulaciones y determinar la integridad de las armas.

2) Los laboratorios tienen el ordenador más rápido del mundo el ASCI WHITE que realiza 12 trillones de cálculos matemáticos por segundo.

Ellos son responsables de cerciorarse de la seguridad y la actuación de las armas nucleares de la Nación.

3) En 1992 G. Bush prohibió las pruebas nucleares bajo tierra y eso hace difícil calcular el arsenal nuclear.Se utilizan los ordenadores para hacer simulaciones y determinar la integridad de las armas.

El Ordenador 4

1) En 1981 IBM introdujo su PC, proporcionando rápido crecimiento del mercado de computadoras personales. El MS_DOS (Microsoft Disk Operating System) fue el software básico lanzado para la PC por

IBM.

2) Apple en 1982 introdujo la primera computadora personal con interfaz gráfico.

3) Un software es todo programa o aplicación programado para realizar tareas específicas.

IBM.

2) Apple en 1982 introdujo la primera computadora personal con interfaz gráfico.

3) Un software es todo programa o aplicación programado para realizar tareas específicas.

El Ordenador 5

1) En 10 años los ordenadores no serán objetos que transladamos de un lugar a otro sino que estarán

en nuestras gafas mandando imágenes directamente a nuestra retina.

2) Hewlett Packard está trabajando en un ordenador molecular. El Dr. Stanley Willimas planea usar

moléculas en lugar de unos interruptores eléctricos para hacer funcionar un ordenador.

3) Otras investigadores están trabajando en futuros ordenadores y pueden que se utilice ADN o incluso partículas de cuerpo. Con el poder verdadero de la informática en la siguiente generación el ordenardor pueden que sean modelados según el cerebro humano.

en nuestras gafas mandando imágenes directamente a nuestra retina.

2) Hewlett Packard está trabajando en un ordenador molecular. El Dr. Stanley Willimas planea usar

moléculas en lugar de unos interruptores eléctricos para hacer funcionar un ordenador.

3) Otras investigadores están trabajando en futuros ordenadores y pueden que se utilice ADN o incluso partículas de cuerpo. Con el poder verdadero de la informática en la siguiente generación el ordenardor pueden que sean modelados según el cerebro humano.

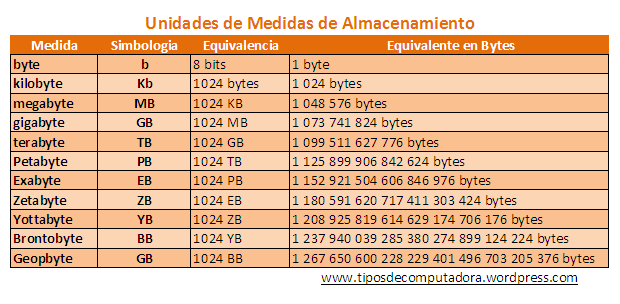

Periferico De Almacenamiento

Perefericos de Almacenamiento: permite almacenar información a la PC por Ej.: Pendrive,Disquete,Etc.

Periferico De Comunicacion

Perifericos de Comunicación: facilitan la interacción entre dos o más computadoras, o entre una computadora y otro periférico externo a la computadora.

jueves, 2 de junio de 2011

Perifericos De Entrada Y Salida

Perefericos de entrada y salida: sirven básicamente para la comunicación de la computadora con el medio externo por Ej. : Modem ETC.

Perifericos De Salida

Perifericos de Salida: Los periféricos de salida muestran al usuario el resultado de las operaciones realizadas o procesadas por el computador. Un periférico de salida recibe información la cual es procesada por el CPU por Ej.: Parlantes, Monitor, Auriculares ETC.

Suscribirse a:

Entradas (Atom)